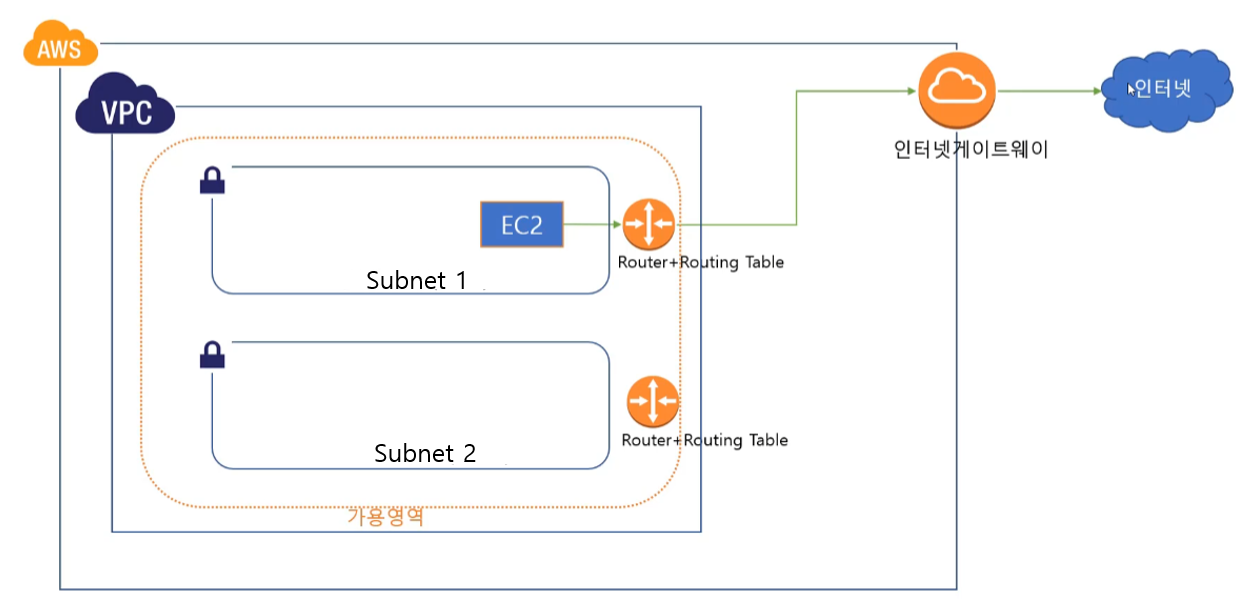

Subnet

IP그룹을 더 작은 그룹으로 분할하는 것

- VPC의 IP 주소 범위

- IP주소의 범위를 CIDR블록 형태로 지정 ex) 10.0.0.0/16

- 기본적으로 같은 서브넷의 IP끼리만 통신 가능

- 서브넷 외부로 통신하기 위해서는 라우팅 설정이 필요

VPC(Virtual Private Cloud)

AWS의 가상 네트워크

- AWS 서비스의 네트워크 연결을 제어하는 기능

- AWS 계정을 생성하면 기본 VPC 네트워크가 생성됨

- 기본 VPC는 인터넷과 연결되어 있고 EC2 인스턴스를 생성하면 기본 VPC에 연결

- VPC 생성시 CIDR블록 설정 필요

- CIDR(Classless Inter-Domain Routing)

- IP 주소 범위를 정의하는 방식

- IP주소를 작은 그룹으로 분할하는 것을 서브네팅(subnetting)이라고 함

- xxx.xxx.xxx.xxx/N

- xxx.xxx.xxx.xxx은 기준 IP, N은 서브넷 마스크 -> 2(32-N)개의 IP사용 가능

Internet Gateway & Routing Table

Internet Gateway

VPC와 인터넷에 연결되는 게이트웨이

Routing Table

네트워크 트래픽을 전달하는 경로를 설정하는 테이블

NAT Gateway

NAT

프라이빗 IP를 퍼블릭 IP주소로 바꿔주는 기능

NAT Gateway

프라이빗 서브넷의 EC2 인스턴스를 인터넷 연결 가능하게 하는 기능

- 외부에서의 연결은 불가능

NACL & Security Groups

NACL(Network Access Control List)

네트워크 트래픽 제어를 위한 방화벽 역할

- 서브넷 레벨의 방화벽

- 하나의 서브넷에는 하나의 NACL만 연결가능

- 규칙번호가 빠른 순으로 적용됨

- ex) 100이 *보다 규칙번호가 빠름 -> 모든 트래픽을 허용

*의 모든 트래픽 거부는 작동하지 않음

Security Group 보안그룹

NACL과 마찬가지로 네트워크 트래픽 제어를 위한 방화벽 역할

- 인스턴스 레벨의 방화벽

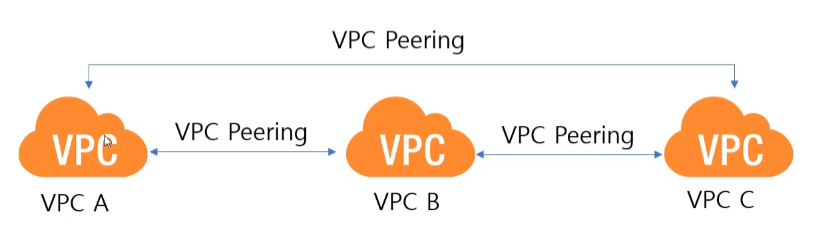

VPC Peering

VPC Peering

VPC간에 연결하는 기능

- 연결된 VPC는 CIDR가 겹치면 안됨

- 1:1 VPC 연결만 지원

- 다른 AWS계정의 VPC도 연결가능

VPC Endpoints

VPC Endpoints

인터넷을 통하지 않고 VPC 프라이빗 네트워크를 통해 AWS서비스끼리 연결하는 서비스

- 인터넷 게이트웨이, NAT 게이트웨이 등이 필요없음

- 인터넷을 통하지 않기때문에 보안 강화

- 2가지의 엔드 포인트 유형 존재

- 인터페이스 엔드포인트

- 프라이빗 IP주소를 지정해 통신하는 방식 - 대부분 AWS서비스에 적용

- 게이트웨이 엔드포인트

- IP주소 없이 라우팅 테이블을 지정하여 바로 연결하는 방식 - DynamoDB, S3만 지원

VPC & Direct Connect

VPC - Site to Site VPN(Virtual Private Network)

온프레미스 데이터 센터와 AWS와의 VPN 보안 연결

- 인터넷을 통해 연결 - 보안성이 다소 떨어질 수 있음

VPC - Direct Connect

온프레미스 데이터 센터와 AWS와의 전용선 연결

- AWS 전용선 연결이므로 VPC보다 안정적인 데이터 연결/전송 제공

- 인터넷 연결을 사용하지 않기 때문에 인터넷 트래픽 영향을 안 줌

- 온프레미스와 AWS간의 하이브리드 구성이 필요한 경우에도 사용

AWS PrivateLink(VPC Endpoint Services)

AWS PrivateLink(VPC Endpoint Services)

개별 서비스와 VPC간의 프라이빗 연결

- Network Load Balancer(공급자 VPC)와 Elastic Network Interface(고객사 VPC)연결

- VPC Peering, 인터넷 게이트웨이, NAT 게이트웨이, 라우팅 테이블이 없어도 됨

- 연결을 원하는 서비스만 지정하여 연결하기에 원하니 않는 다른 리소스가 노출되지 않음

- VPC Peering으로 연결할 경우 노출 가능성이 있음

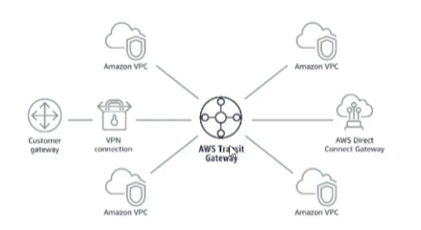

Transit Gateway

Transit Gateway

VPC의 Hub역할

- 모든 게이트웨이는 Transit Gateway에 연결하여 구성

- 구성이 단순해지고 단일 위치에서 관리 및 모니터링 가능

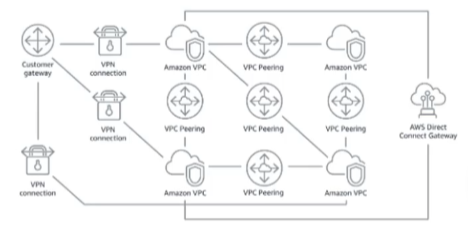

* Transit Gateway를 사용하지 않는다면

- VPC는 1:1연결만 지원하므로 서로간의 통신을 위해서는 모든 VPC간의 연결이 필요

- VPN, VPC 연결수가 많아지면 게이트 웨이 연결이 복잡해짐

- 많은 연결을 개별적으로 관리해야함

'AWS Solutions Architect 자격증' 카테고리의 다른 글

| SAA - C03 합격 후기 (2) | 2022.11.02 |

|---|---|

| AWS - 재해복구 시나리오 (1) | 2022.08.10 |

| AWS - Route53 (0) | 2021.10.27 |

| AWS - 관리 및 거버넌스 (0) | 2021.10.22 |

| AWS - 보안 자격 증명 (0) | 2021.10.22 |

댓글